Protocollo HTTPS: cos’è, come funziona, che vantaggi SEO dà

Se un sito web non protegge i dati degli utenti, perché chi lo visita dovrebbe fidarsi? Questa è la domanda che i browser e i motori di ricerca si pongono ogni giorno, e la risposta passa da HTTPS: un tempo riservato ai portali bancari e agli e-Commerce, oggi è considerato lo standard minimo per qualsiasi sito web, dalla grande azienda al piccolo blog, e in effetti oggi quasi l’88% di tutti i siti al mondo utilizza questo protocollo. HTTPS è il requisito di base per assicurare un web affidabile, perché ogni volta che navighiamo condividiamo informazioni che possono essere intercettate, alterate o rubate, ed è impensabile lasciare ancora un sito senza una connessione cifrata, anche per mere questioni pratiche. I principali browser segnalano chiaramente le pagine prive di HTTPS come “non sicure”, dissuadendo gli utenti dal continuarne la navigazione, e Google interviene in modo altrettanto drastico, utilizzando l’adozione di un certificato SSL come (tenue) fattore di ranking. Facciamo quindi un focus sul protocollo HTTPS, su come funziona, sui vantaggi che offre dal punto di vista tecnico e SEO e su come implementarlo senza intoppi, grazie anche ai consigli e alle best practices di Google.

Che cos’è HTTPS

HTTPS è il protocollo che garantisce la sicurezza della trasmissione dei dati su Internet, impedendo che le informazioni vengano intercettate o modificate durante il loro trasferimento tra un browser e un sito web. Basato sulla crittografia TLS (in passato SSL), crea un canale protetto che assicura riservatezza, integrità e autenticazione nella comunicazione online.

Grazie alle sue caratteristiche innovative rispetto al precedente protocollo HTTP, è diventato uno standard per garantire maggiore sicurezza e privacy per gli utenti, in particolare quando si inseriscono informazioni sensibili, come credenziali di accesso e dati bancari. Più specificamente, HTTPS è l’evoluzione diretta di HTTP, a cui aggiunge un livello di cifratura basato sul protocollo TLS (Transport Layer Security), concepito per impedire intercettazioni, manomissioni e attacchi informatici lungo il percorso dei dati e garantire che i dati trasmessi siano criptati e quindi inaccessibili a terzi.

Oggi è uno standard imprescindibile – e minimo – per il web moderno, al punto che i motori di ricerca privilegiano le pagine che ne fanno uso e i browser segnalano esplicitamente i siti che ne sono sprovvisti. Qualsiasi piattaforma – dai negozi online ai blog personali – dovrebbe adottarlo per garantire una navigazione affidabile ai propri utenti e tutelare sia la propria immagine che le informazioni sensibili trasmesse lungo la rete. Tuttavia, HTTPS non è un’opzione che riguarda solo la cybersecurity: il suo impatto si estende alla SEO, alle prestazioni del sito e all’esperienza utente, perché oltre a proteggere i contenuti durante lo scambio di dati contribuisce a creare un ambiente digitale più trasparente, affidabile ed efficiente.

Che cosa significa l’acronimo HTTPS e cosa rappresenta

L’acronimo HTTPS sta per HyperText Transfer Protocol Secure, ovvero “protocollo sicuro di trasferimento di ipertesti”. È il metodo con cui i browser e i server comunicano tra loro, garantendo che le informazioni trasmesse non possano essere lette o alterate da soggetti esterni e proteggendo quindi l’integrità e la riservatezza dei dati tra il computer dell’utente e il sito.

La differenza principale rispetto a HTTP (HyperText Transfer Protocol) risiede nella presenza del livello di sicurezza aggiuntivo che si basa sulla crittografia TLS (precedentemente nota come SSL, Secure Sockets Layer). Mentre HTTP trasmette i dati in chiaro, rendendoli vulnerabili a intercettazioni o modifiche, HTTPS interviene cifrando il flusso di informazioni e impedendo che terzi possano accedere ai contenuti trasmessi.

Questa caratteristica si riflette anche nell’esperienza degli utenti. In alcuni browser moderni, i siti con HTTPS sono contrassegnati da un lucchetto accanto all’URL, un indicatore visivo che comunica immediatamente la presenza di una connessione protetta. Viceversa, l’assenza del protocollo porta a espliciti avvisi di “sito non sicuro“, un deterrente che può ridurre drasticamente la fiducia nei confronti di una pagina e influire sulle interazioni dell’utente.

Definizione di HTTPS secondo Google

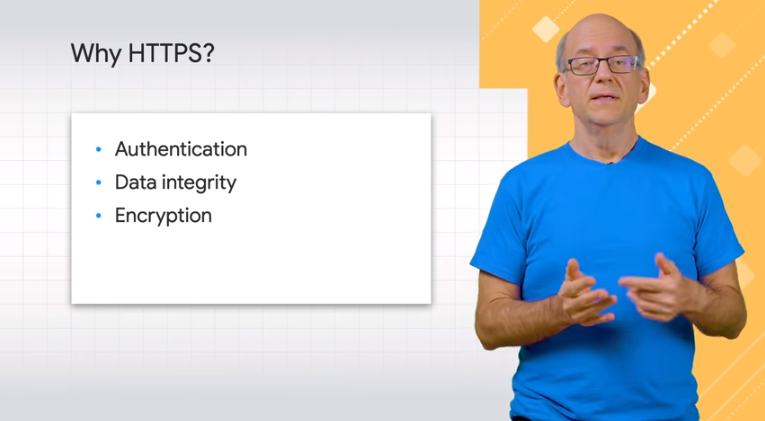

Come ha spiegato ad esempio John Mueller, Search Relations Lead di Google in uno degli appuntamenti con la serie Search Central Lightning Talk su YouTube, la definizione di HTTPS è “protocollo che identifica una connessione sicura tra un sito e i suoi utenti, proteggendo il sito da attività indesiderate”.

Sul versante della sicurezza, infatti, HTTPS assicura tre cose in particolare:

- L’autenticazione. Il certificato SSL (Secure Sockets Layer) o TLS (Transport Layer Security) utilizzato nel protocollo https permette la verifica dell’identità del sito, garantendo a sua volta, che gli utenti siano connessi a un sito legittimo. Questo è un modo per dare la certezza agli utenti di interagire con il sito web desiderato e non un intermediario.

- L’integrità dei dati. La crittografia utilizzata nel protocollo stabilisce una connessione sicura, che impedisce la modifica ela manomissione dei dati trasmessi, garantendo l’integrità delle informazioni scambiate tra gli utenti e il sito web e consentendo agli utenti di vedere il contenuto come previsto.

- La crittografia. Le informazioni scambiate tra il client e il server vengono criptate, e questo è una garanzia sul fatto che le informazioni scambiate tra un sito Web e i suoi utenti saranno mantenute al sicuro e sulla sicurezza della comunicazione dei dati e della protezione dall’intercettazione da parte di terzi.

Si tratta di tre pilastri fondamentali per un web moderno, sicuro e affidabile, perché “i tuoi utenti dovrebbero sentirsi al sicuro sul tuo sito, proprio come si sentono quando visitano la tua azienda di persona”.

HTTPS è davvero sinonimo di sicurezza?

Chiariamo subito un aspetto: associare HTTPS alla sicurezza è corretto, ma solo in riferimento alla protezione della trasmissione dei dati tra il browser e il server. Questa tecnologia impedisce l’intercettazione delle comunicazioni, ma non garantisce di per sé che il sito web sia affidabile o privo di minacce.

Un sito malevolo può comunque ottenere un certificato HTTPS e apparire visivamente sicuro agli occhi degli utenti. È il caso di molte pagine di phishing progettate per trarre in inganno i visitatori ed estorcere informazioni sensibili. Il semplice lucchetto accanto all’URL non è una garanzia assoluta (e infatti anche l’FBI ha allertato spesso su questo tema), perché segnala solo che la connessione è cifrata, senza esprimere giudizi sulla legittimità del contenuto o sull’integrità dell’amministratore del sito.

Insomma: HTTPS è un elemento essenziale per la sicurezza online, ma deve essere affiancato da altre misure di protezione. Oltre alla corretta configurazione dei certificati e alla gestione degli aggiornamenti tecnici, gli utenti devono sempre verificare l’autenticità di un dominio, evitando di inserire credenziali o dati sensibili su pagine sospette. A prescindere dai lucchetti e dalle indicazioni dei browser, dunque, è sempre bene tenere gli occhi aperti quando si tratta di inserimento di dati sensibili sul Web.

Come funziona HTTPS tecnicamente

La funzione principale di HTTPS è proteggere i dati che viaggiano tra un utente e il server di un sito web, utilizzando un sistema di crittografia che impedisce accessi non autorizzati o alterazioni delle informazioni durante il trasferimento. Questa protezione si realizza attraverso tre elementi chiave: il protocollo TLS, il sistema di crittografia a chiave asimmetrica con chiavi pubbliche e private e il processo di TLS Handshake, un meccanismo di negoziazione che stabilisce una connessione sicura prima di avviare il trasferimento delle informazioni.

Il protocollo non si limita a cifrare i dati, ma assicura l’identità del sito web e ne protegge l’integrità, impedendo che possano essere intercettati, manipolati o letti da malintenzionati. Questa protezione è particolarmente importante in un contesto in cui sempre più informazioni sensibili vengono trasferite online, dalle credenziali di accesso ai dati finanziari. Tuttavia, ribadiamo, il semplice utilizzo di HTTPS non elimina del tutto i rischi di sicurezza: sebbene renda le informazioni criptate, non impedisce attacchi di phishing o problemi legati a certificati non affidabili.

Il ruolo del protocollo TLS/SSL

Il meccanismo di protezione di HTTPS si basa sul protocollo TLS, che ha sostituito lo storico standard SSL. Sebbene il termine “SSL” venga ancora comunemente utilizzato, quest’ultimo è ormai obsoleto e vulnerabile a diverse falle di sicurezza.

L’evoluzione da SSL a TLS è stata determinata dalla necessità di migliorare la sicurezza e le prestazioni. TLS utilizza algoritmi di crittografia più moderni e meccanismi di autenticazione più robusti, che hanno permesso di superare alcune vulnerabilità che rendevano SSL esposto a intercettazioni e attacchi man-in-the-middle. Oggi i browser più diffusi supportano esclusivamente TLS 1.2 e TLS 1.3, mentre le versioni precedenti sono state deprecate per motivi di sicurezza.

Nello specifico, il protocollo impiega un sistema di crittografia avanzata per garantire la trasmissione sicura delle informazioni, eliminando la possibilità che possano essere lette o alterate da soggetti terzi. Non si limita quindi a proteggere la navigazione, ma permette anche di autenticare l’identità del sito web visitato, contribuendo a ridurre la possibilità che gli utenti cadano vittima di siti fraudolenti.

Crittografia e chiavi pubbliche/private

HTTPS si basa su un sistema di crittografia a chiave asimmetrica, un metodo che utilizza due chiavi crittografiche diverse ma strettamente legate fra loro per creare una connessione sicura tra il client e il server.

La chiave pubblica è accessibile da chiunque e viene impiegata per cifrare i dati prima dell’invio al server. La chiave privata, invece, è custodita dal server e serve per decifrare le informazioni ricevute. Questa architettura garantisce che solo il destinatario autorizzato possa leggere le informazioni trasmesse: anche se un malintenzionato intercettasse il flusso di dati, non avrebbe modo di leggerlo senza disporre della chiave privata corrispondente.

Una volta stabilita la connessione iniziale, il protocollo passa a un sistema di crittografia simmetrica, più rapido e leggero dal punto di vista computazionale. Questo meccanismo mantiene elevati standard di sicurezza senza compromettere la velocità di trasmissione e le prestazioni del sito, garantendo un’esperienza di navigazione fluida e protetta per gli utenti.

Il processo di TLS Handshake

Prima che i dati possano essere trasmessi in modo sicuro, il browser e il server devono concordare un canale di comunicazione protetto: l’operazione avviene attraverso il TLS Handshake, una sequenza di scambi che permette alle due parti di stabilire una connessione cifrata e verificare l’autenticità del sito web.

In questa fase, il browser invia una richiesta indicando le versioni di TLS supportate e gli algoritmi crittografici compatibili. Il server risponde scegliendo le impostazioni di sicurezza più avanzate disponibili, inviando al browser il proprio certificato digitale, che contiene la chiave pubblica per la crittografia. Il browser verifica che il certificato sia stato rilasciato da un’autorità riconosciuta e, se l’esito è positivo, avvia lo scambio della chiave di sessione, che sarà utilizzata per cifrare le comunicazioni successive.

In sintesi, il TLS Handshake si articola in questi passaggi:

- Client Hello: il browser invia una richiesta al server, includendo le versioni di TLS supportate e gli algoritmi crittografici compatibili.

- Server Hello: il server risponde, scegliendo la versione di TLS più sicura e inviando il proprio certificato digitale.

- Verifica del certificato: il browser controlla l’autenticità del certificato, verificando che sia stato emesso da un’autorità di certificazione affidabile.

- Scambio della chiave di sessione: viene generata una chiave condivisa, utilizzata per cifrare la successiva comunicazione.

- Sessione sicura attivata: il canale crittografato è stabile e la trasmissione dei dati può avvenire in modo protetto.

L’intero processo della “stretta di mano” avviene in pochi istanti e ha un impatto minimo sulle prestazioni del sito, ma è essenziale per assicurare che la connessione sia realmente sicura e che i dati scambiati tra l’utente e il server non siano accessibili a nessun altro.

Cos’è il certificato HTTPS e a cosa serve

L’elemento che rende possibile l’identificazione di un sito come sicuro è il certificato digitale, un documento elettronico rilasciato da un’autorità di certificazione (CA, Certification Authority). Questo certificato serve a garantire l’identità del proprietario del sito web e a confermare che la connessione è effettivamente protetta.

Esistono diversi livelli di certificazione, in base alla quantità e alla tipologia di verifiche effettuate sulla legittimità dell’entità che richiede il certificato; i tre più noti e diffusi sono:

- Domain Validation (DV): verifica esclusivamente che il proprietario del sito controlli il dominio, senza altre garanzie sull’identità dell’organizzazione.

- Organization Validation (OV): include controlli aggiuntivi per verificare l’esistenza dell’azienda o dell’ente che ha richiesto il certificato.

- Extended Validation (EV): prevede il massimo livello di verifica, certificando dettagli aziendali specifici e mostrando il nome dell’organizzazione nella barra degli indirizzi del browser.

L’adozione di un certificato valido è essenziale per evitare avvisi di sicurezza nei browser, migliorare la fiducia degli utenti e ottimizzare la posizione nei motori di ricerca.

Le vulnerabilità di HTTPS: cosa non protegge

Lo abbiamo scritto: HTTPS rappresenta un passo fondamentale nella sicurezza della navigazione, ma non è una soluzione onnipotente contro tutte le minacce informatiche. Protegge esclusivamente la trasmissione dei dati, senza offrire garanzie sulla natura del sito o sui contenuti che espone. Un dominio fraudolento può comunque ottenere un certificato HTTPS e apparire sicuro agli occhi dell’utente, inducendolo a inserire informazioni riservate in moduli ingannevoli – è il tipico caso del phishing.

Un’altra criticità riguarda la risoluzione dei nomi di dominio, detta anche DNS leak: la crittografia di HTTPS protegge solo il traffico tra browser e server, ma non impedisce il tracciamento delle richieste DNS. E quindi, anche se il traffico tra il browser e il server è crittografato con HTTPS, le richieste DNS necessarie per raggiungere il sito possono rivelare informazioni sulla navigazione a provider, enti governativi o altri intermediari di rete. L’integrazione con nuove tecnologie come DNS-over-HTTPS (DoH) punta a mitigare questo problema, pur non essendo ancora una soluzione universalmente adottata.

Infine, esistono attacchi informatici in grado di aggirare alcuni benefici di HTTPS. Un cybercriminale potrebbe forzare un downgrade del protocollo di sicurezza, costringendo la connessione a utilizzare versioni obsolete e vulnerabili. Anche l’uso di certificati autofirmati, non verificati da un’autorità pubblica, può rendere inefficace la protezione offerta dal protocollo, ingannando gli utenti con siti che sembrano affidabili solo in apparenza.

Per garantire un ambiente digitale davvero sicuro, il protocollo HTTPS deve essere affiancato da altre misure di protezione. Un monitoraggio continuo della configurazione del sito, la segnalazione tempestiva di certificati scaduti o compromessi e l’educazione degli utenti su come riconoscere tentativi di phishing sono aspetti essenziali per una strategia di cybersecurity efficace.

HTTPS e HTTP: le principali differenze tra i protocolli

HTTP e HTTPS sono entrambi protocolli utilizzati per la trasmissione di dati tra un sito web e il browser di un utente. La loro struttura di base è simile, ma la differenza principale risiede nel livello di protezione dei dati offerto da HTTPS grazie all’integrazione del protocollo TLS. Questo elemento cambia completamente il modo in cui le informazioni vengono gestite in transito, rendendo HTTPS la scelta obbligata per chiunque voglia garantire una connessione sicura: in sintesi, HTTPS è emerso già come una versione più sicura ed efficace della generazione precedente di protocollo di trasmissione di dati tra un browser e un server attraverso la Rete, ovvero HTTP, aggiungendo uno strato di sicurezza attraverso la crittografia SSL/TLS.

Mentre HTTP trasmette i dati in chiaro, permettendo che possano essere letti o alterati da terze parti prive di autorizzazione, HTTPS utilizza la crittografia per impedirne la manipolazione. Di base, HTTP era progettato per la trasmissione rapida di informazioni via web, e l’assenza di crittografia lo rendeva semplice da implementare e leggero in termini di risorse computazionali, esponendolo però a vulnerabilità significative, come il rischio di intercettazioni e alterazioni dei contenuti trasmessi.

HTTPS introduce una cifratura dei dati tramite TLS, assicurando che le informazioni rimangano riservate durante il trasferimento: il processo di crittografia comporta un leggero aumento del carico sui server, ma questo svantaggio è ampiamente compensato dai miglioramenti in termini di protezione, prestazioni e affidabilità.

Questa distinzione si riflette anche a livello pratico: i siti HTTP vengono segnalati dai browser come “non sicuri“, mentre HTTPS è oggi lo standard richiesto da Google e dai principali motori di ricerca per garantire un web più affidabile.

Un’altra distinzione rilevante riguarda il supporto dei browser. HTTPS è ormai la configurazione predefinita accettata da Chrome, Firefox, Edge e Safari, mentre i siti HTTP vengono appunto segnalati come insicuri, scoraggiando gli utenti dal visitarli.

Inoltre, HTTPS fornisce un meccanismo di autenticazione grazie all’uso dei certificati SSL/TLS, che permettono agli utenti di verificare l’identità del sito web al quale stanno accedendo, garantendo, in tal modo, che si tratti di un sito legittimo e non di una copia fraudolenta. Al contrario, HTTP non dispone di tale sistema di autenticazione, rendendo difficile per gli utenti capire se un sito web è genuino o fittizio.

Un altro aspetto importante delle differenze tra HTTP e HTTPS riguarda l’integrità dei dati: con HTTP, i dati trasmessi potrebbero essere alterati da agenti esterni malintenzionati durante il transito tra il client e il server. Questo rischio è sostanzialmente eliminato con HTTPS, poiché la crittografia impedisce la modifica dei dati, garantendo che le informazioni che si scambiano non vengano compromesse.

L’implementazione di HTTPS non si limita alla sicurezza, ma incide anche sulla velocità e sulle prestazioni di un sito. I protocolli HTTP/2 e HTTP/3, che migliorano l’efficienza del caricamento delle pagine, sono compatibili esclusivamente con connessioni HTTPS. L’adozione di questo standard rappresenta quindi un requisito non solo per proteggere i dati, ma anche per garantire una navigazione più fluida e performante.

Porta 80 vs Porta 443: perché la differenza è importante

Il traffico web si basa su porte di comunicazione specifiche, che determinano il tipo di protocollo utilizzato per lo scambio di informazioni tra browser e server. HTTP funziona attraverso la porta 80, mentre HTTPS utilizza la porta 443, che offre uno strato di sicurezza aggiuntivo grazie alla crittografia TLS.

Questa differenza tecnica ha implicazioni dirette sulle connessioni stabilite dai browser. Quando un utente digita un indirizzo web senza specificare esplicitamente il protocollo, il browser seleziona automaticamente la porta predefinita. Se il sito non è configurato correttamente per forzare HTTPS, l’accesso potrebbe avvenire tramite HTTP senza alcuna protezione della trasmissione dei dati.

L’uso esclusivo della porta 443 garantisce che tutte le comunicazioni tra il browser e il server siano cifrate, riducendo i rischi associati agli attacchi man-in-the-middle e alla manipolazione dei contenuti. A livello pratico, molte configurazioni moderne prevedono un reindirizzamento automatico delle richieste HTTP verso HTTPS, obbligando l’utilizzo della connessione sicura per proteggere gli utenti e migliorare il ranking del sito sui motori di ricerca.

HTTPS come requisito per HTTP/2 e HTTP/3

Le nuove versioni del protocollo HTTP sono progettate per migliorare l’efficienza della trasmissione dei dati, riducendo la latenza e ottimizzando il caricamento delle pagine web. Tuttavia, un prerequisito fondamentale per beneficiare di queste innovazioni è l’adozione di HTTPS.

HTTP/2 introduce significativi miglioramenti rispetto alla versione precedente, tra cui la multiplexing delle richieste, che consente al browser di scaricare più risorse simultaneamente dallo stesso server, riducendo i tempi di caricamento delle pagine. HTTP/3, invece, si basa sul protocollo QUIC, che sfrutta una diversa architettura per rendere la connessione più veloce e resiliente agli errori di rete. Entrambi i protocolli sono disponibili solo su HTTPS, come detto, rendendo l’implementazione della connessione sicura un passaggio obbligato per chi desidera migliorare le prestazioni del proprio sito.

La storia e l’evoluzione dei protocolli: da SSL a HTTPS

L’evoluzione di HTTPS è strettamente legata ai progressi della sicurezza informatica e all’esigenza di proteggere le comunicazioni online, che ha portato a decenni di innovazione, standardizzazione e consapevolezza sulla protezione dei dati. Dal primo protocollo HTTP, privo di qualsiasi misura di sicurezza, fino all’adozione massiva di HTTPS e agli aggiornamenti crittografici moderni, la storia di un protocollo adottato universalmente per consentire le comunicazioni su Internet ha radici alla fine degli anni ’80 e si articola in questi eventi più rilevanti.

- 1989-1991: l’introduzione di HTTP e le prime trasmissioni sul web

Il protocollo HTTP (Hypertext Transfer Protocol) fu introdotto nel 1989 da Tim Berners-Lee, il creatore del World Wide Web, presso il CERN, l’Organizzazione europea per la ricerca nucleare. HTTP nasce come meccanismo di base per la trasmissione di documenti ipertestuali, consentendo ai browser di richiedere e ricevere contenuti da un server web, e insieme all’HTML (Hypertext Markup Language) era parte del progetto WWW, che mirava appunto a creare un sistema di documenti interconnessi e accessibili tramite Internet.

Nel 1991 venne ufficializzata la prima versione del protocollo, HTTP/0.9, con funzionalità limitate alla semplice richiesta e invio di documenti HTML. L’assenza di meccanismi di sicurezza rendeva però le informazioni visibili a chiunque intercettasse il traffico di rete, un problema che divenne più evidente con l’incremento dell’uso di Internet. In pratica, qualsiasi comunicazione, comprese informazioni riservate come credenziali e numeri di carta di credito, poteva essere intercettata da attori malevoli attraverso tecniche come l’attacco man-in-the-middle (MitM). Dato che l’uso del web si espandeva rapidamente, soprattutto per scopi commerciali e finanziari, si rese necessario sviluppare un sistema di protezione delle trasmissioni.

- 1994-1996: arriva SSL

Il primo tentativo di proteggere la trasmissione dei dati venne realizzato nel 1994 da Netscape Communications Corporation, guidato da Taher Elgamal, che sviluppò il protocollo SSL (Secure Sockets Layer). Questa tecnologia era progettata per crittografare le comunicazioni tra browser e server, offrendo un livello di sicurezza aggiuntivo, fondamentale per i siti che gestivano informazioni sensibili.

- SSL 1.0 non venne mai rilasciato a causa di gravi falle di sicurezza.

- SSL 2.0 fu introdotto nel 1995 con il supporto alla crittografia a chiave pubblica e alla generazione di chiavi di sessione crittografate, migliorando la protezione dei dati.

- SSL 3.0, rilasciato nel 1996, perfezionò ulteriormente il protocollo, introducendo meccanismi di cifratura più robusti e migliori sistemi di autenticazione. Nel tempo, però, anche questa versione si è rivelata vulnerabile a exploit come BEAST (Browser Exploit Against SSL/TLS).

Nonostante gli avanzamenti, SSL rimaneva vulnerabile a vari attacchi, e la necessità di una protezione più solida portò alla nascita del successivo standard di sicurezza. Ad ogni modo, l’infrastruttura di SSL 3.0 è stata successivamente adottata come base per la creazione del protocollo TLS.

Sempre nel 1996 viene pubblicato come standard HTTP/1.0 (RFC 1945), che introduce nuove funzionalità e miglioramenti rispetto alla versione precedente.

- 1996-1999: l’evoluzione da SSL a TLS

Nel 1999, la Internet Engineering Task Force (IETF) sviluppò TLS (Transport Layer Security), un aggiornamento progettato per eliminare le falle di sicurezza di SSL. TLS 1.0 incorporava crittografia più avanzata, protezione dell’integrità dei dati e miglioramenti nell’handshake tra browser e server.

Nello stesso periodo, HTTP 1.1 (rilasciato nel 1997 come RFC 2068) divenne il nuovo standard per la gestione delle comunicazioni web, introducendo miglioramenti nella gestione delle connessioni persistenti. Tuttavia, HTTP 1.1 non integrava direttamente la sicurezza, rendendo necessaria l’associazione con TLS per ottenere connessioni cifrate.

- 2000: la nascita ufficiale di HTTPS

Nel 2000, con la combinazione di HTTP e TLS, nasce ufficialmente HTTPS (Hypertext Transfer Protocol Secure). Con questa configurazione, i siti web potevano garantire autenticazione, crittografia e integrità dei dati, prevenendo quasi del tutto l’intercettazione delle informazioni.

Tuttavia, nei primi anni 2000 HTTPS era adottato principalmente da siti bancari, e-commerce e piattaforme che gestivano informazioni sensibili. I siti web standard, privi di dati critici, continuavano a operare senza alcuna protezione, principalmente per questioni di costi e complessità di implementazione. Più precisamente, secondo gli esperti tra i motivi della mancata diffusione globale dell’HTTPS ci sono state storicamente questioni di natura tecnica, economica e pratica: adottare il certificato SSL aveva un costo che per molti siti era eccessivo, soprattutto per piccoli progetti che magari non trattavano dati sensibili degli utenti; spesso, poi, HTTPS non funzionava con i virtual hosts più economici e faceva perdere la capacità di cache.

- 2006-2018: l’evoluzione continua di TLS e l’adozione diffusa di HTTPS

Nonostante TLS 1.0 offrisse maggiore sicurezza rispetto a SSL, l’evoluzione degli attacchi informatici impose un aggiornamento costante del protocollo:

- TLS 1.1 (2006) migliorò la protezione contro le vulnerabilità legate alle chiavi di sicurezza.

- TLS 1.2 (2008) introdusse nuovi algoritmi di crittografia più sicuri e un processo di gestione delle chiavi più solido.

- TLS 1.3 (2018) eliminò i vecchi algoritmi meno sicuri, riducendo tempi di connessione e migliorando la protezione crittografica.

Parallelamente, l’uso di HTTPS si diffuse in maniera più ampia grazie all’abbassamento dei costi di certificazione e alle prime iniziative per renderlo lo standard predefinito per tutti i siti web.

- 2014-2017: la spinta di Google per HTTPS Everywhere

Un momento decisivo arrivò nel 2014, quando Google annunciò che HTTPS sarebbe stato un fattore di ranking nei risultati di ricerca. Questo incentivo spinse molti proprietari di siti web a considerare l’implementazione del protocollo sicuro per ottenere un vantaggio competitivo nella SEO. Inoltre, a partire dal 2017, i principali browser iniziarono ad applicare misure più rigide contro i siti HTTP. Google Chrome , in particolare, introdusse avvisi di sicurezza visibili agli utenti: qualsiasi sito senza HTTPS veniva segnalato come “Non sicuro”. Anche Mozilla Firefox, Microsoft Edge e Safari si allinearono a questa politica, influenzando direttamente le scelte degli utenti e contribuendo alla trasformazione di HTTPS in uno standard obbligato per qualsiasi progetto online.

A questa evoluzione si aggiunse Let’s Encrypt, lanciato nel 2015 come servizio gratuito di certificazione SSL/TLS. Grazie a Let’s Encrypt e a una crescente consapevolezza della sicurezza online, ottenere e rinnovare un certificato HTTPS diventò più accessibile e automatico.

Gli ultimi anni, poi, hanno visto:

- L’integrazione di HTTPS di default su molte piattaforme come WordPress, Shopify e servizi di cloud hosting.

- La diffusione di soluzioni gratuite oltre Let’s Encrypt, rendendo più facile e accessibile l’implementazione di HTTPS.

- L’ingresso ufficiale di HTTPS nel framework Google Page Experience, confermando il suo impatto sulla SEO.

- Oggi: HTTPS come standard universale

Attualmente, circa il 90% dei siti web utilizza HTTPS e i browser non supportano più protocolli insicuri come TLS 1.0 e TLS 1.1. HTTP non è più una soluzione accettabile, non solo dal punto di vista della sicurezza, ma anche dell’esperienza utente e della SEO.

L’evoluzione di HTTPS non si è fermata: il protocollo continua ad adattarsi alle nuove minacce informatiche e si integra con le ultime tecnologie web, in particolare con l’uso di HTTP/2 e HTTP/3.

I vantaggi di HTTPS per i siti web

Il percorso appena descritto dovrebbe aver ulteriormente chiarito perché oggi adottare HTTPS non è più una scelta opzionale, ma una condizione indispensabile per chiunque voglia garantire un’esperienza di navigazione affidabile. Oltre a proteggere lo scambio di informazioni sensibili, questo protocollo rappresenta un requisito fondamentale per accedere a tecnologie moderne, migliorare le prestazioni delle pagine web e consolidare la fiducia degli utenti.

Il suo impatto non si limita ai siti di e-commerce o alle piattaforme che gestiscono dati riservati. HTTPS è diventato uno standard obbligato per qualsiasi progetto online, dai blog personali ai portali aziendali, poiché influisce non solo sulla sicurezza e contemporaneamenye sulla visibilità nei motori di ricerca e sulla compatibilità con gli strumenti più avanzati del web.

L’adozione di HTTPS è oggi necessaria per:

- Siti di e-commerce e pagamenti online, dove la protezione delle transazioni è una priorità.

- Piattaforme che raccolgono dati personali o credenziali di accesso, come portali di home banking, social media e moduli di login.

- Siti che vogliono avere visibilità su Google, sia perché HTTPS è un segnale di ranking riconosciuto dal motore di ricerca, sia (soprattutto) perché tutti i competitor lo adottano.

- Pagine web che sfruttano tecnologie moderne, come HTTP/2, Progressive Web App (PWA), geolocalizzazione e notifiche push.

Non si tratta più solo di una questione di protezione, ma di rimanere competitivi in un web sempre più esigente dal punto di vista della sicurezza e delle prestazioni.

Protezione dei dati sensibili e prevenzione degli attacchi

Come detto, HTTPS è stato sviluppato per impedire che i dati trasmessi tra un utente e un server possano essere intercettati o modificati da terze parti. Questa protezione è fondamentale in presenza di informazioni sensibili, come password, numeri di carte di credito e dettagli di autenticazione.

Il protocollo funziona cifrando i dati con TLS prima che vengano inviati attraverso la rete, impedendo che possano essere letti in caso di intercettazione. Questo blocca gli attacchi man-in-the-middle, una delle minacce più comuni per le connessioni HTTP, in cui un aggressore intercetta e altera la comunicazione tra il browser e il sito web.

Un altro vantaggio cruciale è l’integrità dei dati. Con HTTP, le informazioni scambiate tra il client e il server possono essere manipolate prima di raggiungere l’utente finale, rendendo possibile la diffusione di malware o la modifica dei contenuti da parte di cybercriminali. HTTPS garantisce che le pagine vengano caricate esattamente come sono state inviate dal server, senza rischi di alterazione esterna.

Miglioramento della fiducia e dell’esperienza utente

Le pagine web servite tramite HTTPS mostrano nei browser moderni un lucchetto accanto all’URL, un segnale immediatamente riconoscibile dagli utenti. Questa semplice icona ha un impatto significativo sulla percezione della sicurezza del sito e può influenzare la decisione di proseguire la navigazione o abbandonare la pagina.

Diverse ricerche hanno dimostrato che il mancato utilizzo di HTTPS può ridurre il tasso di conversione. Quando un sito viene segnalato come “non sicuro”, gli utenti sono più inclini a riconsiderare l’inserimento di dati personali o di pagamento. Nel caso di un e-commerce, ad esempio, questa percezione si traduce in un aumento del tasso di abbandono del carrello.

L’adozione del protocollo sicuro non solo previene questi problemi, ma contribuisce anche a rafforzare la reputazione digitale dell’azienda o del professionista che lo utilizza. Un sito con HTTPS ispira maggiore affidabilità e dimostra attenzione alla sicurezza degli utenti, un elemento che, nel lungo termine, può promuovere la fidelizzazione e migliorare l’esperienza complessiva degli utenti.

Influenza delle performance e dei tempi di caricamento

Uno degli aspetti meno noti di HTTPS è il contributo che offre in termini di velocità. Sebbene la crittografia richieda un leggero aumento del carico computazionale, questa differenza viene ampiamente compensata dalle ottimizzazioni introdotte con HTTP/2 e HTTP/3, protocolli disponibili solo per connessioni HTTPS.

Con HTTP/2, il caricamento delle risorse diventa significativamente più efficiente grazie al multiplexing, che permette di scaricare più elementi contemporaneamente senza attese inutili. Se con HTTP ogni richiesta veniva gestita singolarmente, causando rallentamenti, con HTTP/2 il browser può ricevere più dati in parallelo, riducendo i tempi di caricamento complessivi.

HTTP/3 porta ulteriori miglioramenti, grazie all’adozione del protocollo QUIC, che elimina alcune delle limitazioni dei protocolli tradizionali basati su TCP, migliorando la reattività delle connessioni e riducendo la latenza. Per chi gestisce siti con flussi di dati intensivi, come piattaforme di streaming o servizi di contenuti interattivi, i vantaggi in termini di prestazioni sono evidenti.

Compatibilità con i browser moderni e le funzionalità avanzate

HTTPS non è solo una misura di sicurezza, ma un requisito tecnico per molte delle funzionalità avanzate richieste dal web moderno. I browser come Chrome, Firefox e Safari hanno introdotto restrizioni progressive nei confronti dei siti non HTTPS, limitando l’accesso a determinate tecnologie che possono migliorare l’esperienza utente.

Oggi, solo i siti che utilizzano HTTPS possono sfruttare strumenti essenziali come:

- Geolocalizzazione, utilizzata da e-commerce e servizi basati sulla posizione.

- Notifiche push, funzionali per il marketing e la fidelizzazione degli utenti.

- Progressive Web App (PWA), applicazioni web che offrono funzionalità simili a quelle native, come il supporto offline.

Chi gestisce un sito senza HTTPS si autoesclude da queste opportunità, rischiando di fornire un’esperienza di navigazione inferiore rispetto ai concorrenti. Inoltre, i browser stanno progressivamente bloccando funzionalità chiave per i siti HTTP, come l’accesso ai sensori dei dispositivi mobili o all’archiviazione locale dei dati dell’utente.

HTTPS e SEO: impatto sul ranking e ricerca organica

Partiamo dai dati di fatto.

HTTPS è un elemento che Google considera nella valutazione dei siti web. Per la precisione, dal 2014 HTTPS è un fattore di ranking certo per il motore di ricerca, che in un post ufficiale annunciava appunto che un sito Web crittografato con HTTPS avrebbe ottenuto da quel momento una spinta nelle classifiche rispetto ai siti HTTP.

Il reale effetto di questo boost non è mai stato precisato, ma fin dall’inizio è stato chiaro che avesse un peso limitato. In pratica, HTTPS è stato un segnale tiebraker, in grado di fare la differenza nelle posizioni di ranking solo quando due pagine erano sostanzialmente equivalenti in termini di qualità e autorevolezza. La pertinenza, infatti, è sempre stata la chiave del ranking su Google: se un contenuto era il più rilevante per una query, si classificava comunque meglio anche se il sito non era HTTPS, mentre l’uso della crittografia da solo non bastava a far scalare rapidamente la SERP a un contenuto scadente. Inoltre, Google preferiva indicizzare la versione HTTPS, se il sito aveva una pagina “mista”, servita sia con un indirizzo sia HTTP che HTTPS.

Oggi poi, come detto, trovare siti in HTTP è sempre più raro, quindi il boost è sostanzialmente sparito e il protocollo è piuttosto uno standard minimo. Anche se il mancato utilizzo del protocollo cifrato non comporta una penalizzazione diretta, rappresenta comunque un limite nell’ambito della valutazione complessiva del sito. Anche per questo, HTTPS rientra nel concetto di Page Experience, introdotto da Google per identificare i siti che offrono un’esperienza utente ottimale attraverso una serie di parametri tecnici, come Core Web Vitals e altri segnali di qualità della navigazione.

Oltre all’aspetto algoritmico, però, esistono implicazioni più pratiche. In particolare, come detto, i browser moderni segnalano come “non sicuri” i siti privi di certificato HTTPS – e non è possibile nascondere se un sito adotta o meno il sistema.

In concreto, quando un utente che naviga su Chrome atterra su un sito che utilizza HTTPS non vede nessun tipo di messaggio: cliccando a sinistra nella barra dell’indirizzo, però, si apre la finestra con le “informazioni” sul sito, che come prima voce riporta proprio lo stato della sicurezza. Qui può quindi verificare se la connessione è sicura e chi ha verificato il certificato.

Al contrario, se capitiamo su un sito non-HTTPS la situazione cambia: la barra del browser riporta a sinistra una piccola icona di “pericolo”, con la scritta “non sicuro”. Cliccando leggiamo qualche informazione in più: il browser ci avverte che il sito non ha attivato una connessione sicura, invitando a fare attenzione alla condivisione di eventuali dati sensibili.

Questo impatta il comportamento degli utenti, perché potrebbe aumentare la frequenza di rimbalzo e ridurre il tempo di permanenza sulle pagine, fattori che indirettamente possono incidere anche sulle performance di un sito nei risultati di ricerca.

Ritornando rapidamente agli altri possibili vantaggi in ottica di visibilità, si stima che la connessione tramite HTTPS sia più veloce rispetto al collegamento al protocollo precedente, e questo può fare la differenza in termini di performance. Inoltre, tornando al tema della sicurezza, HTTPS impedisce agli intermediari di inserire contenuti nel sito Web all’insaputa del proprietario: senza HTTPS, un cattivo attore potrebbe iniettare annunci online, ad esempio, per trarre profitto da quel traffico web (ma, ribadiamo, non protegge il computer dell’utente o il server Web stesso da attacchi di hacker o malware).

Pertanto, anche se come ogni forma di sicurezza ha dei punti deboli e potrebbe non essere infallibile, HTTPS è innegabilmente migliore di HTTP sia in termini tecnici che dal punto di vista SEO e di presentazione all’utente.

Gli strumenti per verificare l’implementazione di HTTPS

Google mette a disposizione strumenti specifici per monitorare l’implementazione corretta di HTTPS. Nella Search Console, il report dedicato consente di verificare quali pagine vengono indicizzate in HTTPS e di individuare eventuali problemi tecnici che impediscono la corretta transizione dal vecchio protocollo.

Tra le informazioni fornite dal report, le principali criticità segnalate riguardano:

- Certificati SSL non validi o scaduti, che impediscono al sito di essere considerato sicuro dai browser.

- Reindirizzamenti incompleti, che lasciano alcune pagine HTTP accessibili invece di forzare la connessione a HTTPS.

- Contenuti misti, situazioni in cui una pagina HTTPS carica risorse esterne ancora in HTTP, compromettendo la sicurezza complessiva.

Per garantire una migrazione efficace, è fondamentale monitorare costantemente lo stato delle pagine indicizzate e risolvere tempestivamente eventuali segnalazioni. Una configurazione errata di HTTPS potrebbe infatti interferire con l’indicizzazione delle pagine e generare problemi di ranking.

Anche in SEOZoom c’è una funzione utile per avere un controllo più approfondito sullo stato del protocollo HTTPS del proprio sito, Analizza Mixed Content, che serve a individuare eventuali errori nella migrazione o nella gestione del protocollo di sicurezza.

Questo strumento è pensato per identificare i contenuti misti o mixed content, le combinazioni di URL di un sito serviti contemporaneamente sia su HTTP che su HTTPS, a causa soprattutto di processo di migrazione non perfettamente eseguito o completato. In pratica, si tratta di risorse come pagine, immagini, script o file che vengono ancora caricate tramite HTTP anche su un sito ormai passato a HTTPS. La presenza di questi elementi non solo può compromettere la sicurezza della navigazione, ma può anche generare avvisi nei browser, impattando negativamente sull’esperienza utente. L’uso è semplice: basta inserire l’URL del sito e avviare l’analisi. SEOZoom verifica tutte le risorse collegate, segnalando tre possibili scenari:

- Tutto ok. Se il sito è completamente in HTTPS, senza elementi non sicuri.

- Il sito non risponde in HTTPS. Se il protocollo sicuro non è attivo e il sito utilizza ancora solo HTTP.

- Elenco di contenuti misti. Se nel sito sono presenti risorse caricate sia con HTTP che con HTTPS, lo strumento mostra un elenco dettagliato degli URL ancora in HTTP, in modo da sapere cosa correggere per garantire una navigazione sicura.

Analizza Mixed Content è quindi un buon alleato per chi sta aggiornando il protocollo dei proprio siti o vuole verificare se il processo è stato realizzato correttamente.

Come attivare HTTPS sul sito web

Ci sono quindi tante ragioni per adottare HTTPS, e il passaggio da HTTP ad HTTPS è a tutti gli effetti una migrazione del sito, in quanto gli URL HTTPS sono diversi dalle loro controparti HTTP – e quindi, per eseguire il trasferimento, è necessario reindirizzare tutti gli utenti con un redirect 301 lato server per tutti gli URL del sito.

L’implementazione di HTTPS richiede una configurazione precisa per garantire una transizione senza errori tecnici o impatti negativi sulle performance del sito. Il processo si basa su tre fasi principali: l’ottenimento di un certificato SSL/TLS, la sua installazione e configurazione sul server e l’aggiornamento di tutti gli URL per forzare l’uso della connessione sicura.

Una migrazione errata può causare perdita di traffico e problemi di indicizzazione nei motori di ricerca. È fondamentale eseguire ogni passaggio con attenzione, verificando che tutte le risorse del sito vengano effettivamente caricate tramite HTTPS. I maggiori fornitori di hosting e CMS offrono procedure guidate per l’attivazione del certificato, ma è comunque necessario un controllo accurato per correggere eventuali errori tecnici e garantire la compatibilità con i principali browser.

Come ottenere un certificato SSL/TLS

L’attivazione di HTTPS inizia con l’acquisto o l’ottenimento di un certificato SSL/TLS, il componente essenziale che permette di cifrare la comunicazione tra il browser e il server. In alcuni casi, è lo stesso hosting web provider a mettere a disposizione il certificato (anche gratis, se incluso nel piano attuale), mentre in altre situazioni si potrebbe rendere necessario un acquisto, tramite l’hosting, autorità di certificazione, CDN come Cloudflare o società come Digicert, e poi un’installazione autonoma.

Approfondendo gli aspetti pratici, esistono opzioni gratuite e a pagamento. Let’s Encrypt, uno dei servizi di certificazione più utilizzati, offre certificati SSL gratuiti rinnovabili automaticamente, ideali per blog, siti personali e piccole attività. Le aziende che necessitano di un livello superiore di verifica possono invece optare per certificati rilasciati da autorità come DigiCert o GlobalSign, che forniscono validazioni aggiuntive, utili soprattutto per e-commerce e portali che gestiscono dati sensibili.

La scelta del certificato dipende dalle esigenze del sito. Un certificato DV (Domain Validation) è sufficiente per la maggior parte dei progetti, mentre le certificazioni OV (Organization Validation) ed EV (Extended Validation) offrono livelli più alti di autenticazione, indicando chiaramente il nome dell’azienda nella barra del browser.

Inoltre, potrebbe essere necessario rinnovare periodicamente i certificati SSL/TLS, ma soprattutto controllarli con attenzione, perché c’è la possibilità che qualcuno riesca a falsificare un certificato SSL/TLS: quando ciò avviene, viene chiaramente meno l’azione preventiva di HTTPS contro gli attacchi man-in-the-middle (MitM). Per evitare guai e situazioni spiacevoli, quindi, anche Google consiglia di esaminare i certificati rilasciati per il sito web che non riconosciamo e di limitare le autorità che possono rilasciare certificati per un dominio utilizzando i record di risorse CAA (Certification Authority Authorization).

È importante ricordare che solo un certificato SSL valido – e in uso sulla totalità delle pagine del sito – permette di stabilire delle connessioni HTTPS criptate. L’assenza di crittografia o la presenza di errori rende tutti i dati inviati e ricevuti dal sito visibili, esposti e quindi potenzialmente manipolabili da terze parti. Per verificare la validità del certificato SSL possiamo eseguire dei test manuali sulle pagine, e scoprire se il browser identifica correttamente il lucchetto, o usare appositi strumenti come quelli citati in precedenza.

Installazione e configurazione del certificato HTTPS

Dopo aver ottenuto il certificato, è necessario installarlo sul server web e configurare le impostazioni per garantire che tutte le connessioni avvengano in modalità sicura. Il procedimento varia in base alla tecnologia impiegata per l’hosting del sito.

Sulle piattaforme di hosting condiviso, l’installazione avviene spesso automaticamente tramite il pannello di controllo, con opzioni che permettono di attivare SSL in pochi clic. In ambienti personalizzati, come i server Apache o Nginx, il certificato deve essere caricato manualmente e attivato modificando i file di configurazione.

Nei CMS più diffusi, come WordPress e Shopify, la gestione dei certificati è semplificata da plugin o impostazioni dedicate che facilitano la transizione verso HTTPS, garantendo la corretta applicazione del protocollo su tutte le pagine.

Un aspetto spesso trascurato è la configurazione del protocollo TLS: è consigliabile attivare solo versioni recenti (TLS 1.2 e TLS 1.3) per evitare vulnerabilità legate agli standard obsoleti.

Redirect e aggiornamento degli URL su HTTPS

Attivare HTTPS senza implementare correttamente i reindirizzamenti può generare errori di accesso ed esporre il sito a problemi di duplicazione dei contenuti tra versioni HTTP e HTTPS. Per evitare questo scenario, è necessario configurare i redirect 301 lato server, in modo da reindirizzare automaticamente tutte le richieste HTTP alla versione sicura del sito.

L’aggiornamento dell’architettura degli URL deve includere anche link interni, immagini e risorse come file CSS e script JavaScript. Modificare manualmente ogni riferimento può essere complesso nei siti più estesi, motivo per cui l’uso di strumenti di scansione o plugin dedicati può semplificare il processo.

Altrettanto importante è la segnalazione della nuova struttura ai servizi di analisi e marketing, aggiornando i riferimenti a livello di Google Search Console, Google Analytics e piattaforme pubblicitarie per garantire il corretto tracciamento del traffico.

Come fare una migrazione SEO-friendly da HTTP a HTTPS

Uno dei timori più diffusi è che il passaggio a HTTPS possa influire negativamente sul posizionamento del sito, perché una migrazione non eseguita correttamente può provocare perdite di traffico.

Il primo passaggio essenziale è verificare che tutti i redirect siano implementati senza creare catene multiple, che rallentano il caricamento delle pagine e possono confondere i motori di ricerca. Inoltre, è fondamentale aggiornare la sitemap XML, indicando la nuova struttura del sito tramite Search Console, e rigenerare il file robots.txt per evitare che alcune pagine vengano bloccate accidentalmente nell’indicizzazione.

Durante il processo, monitorare costantemente il traffico aiuterà a individuare eventuali cali di visibilità e correggere tempestivamente problemi come errori 404 derivanti da URL non più valido.

I consigli ufficiali di Google per il passaggio

Nel video prima citato, John Mueller di Google ha fornito una pratica checklist sul processo di migrazione da HTTP ad HTTPS, articolato in sei passaggi che riducono i margini di errore:

- Configurare il sito HTTPS.

- Verificare la proprietà in Google Search Console.

- Testare ampiamente il sito HTTPS.

- Reindirizzare tutti gli URL HTTP agli URL HTTPS.

- Monitorare la migrazione in Google Search Console.

- Configurare HTTP Strict Transport Security (HSTS) – passaggio facoltativo.

Per prima cosa, quindi, bisogna configurare il sito HTTPS, chiedendo eventualmente il supporto del servizio di hosting e acquisendo l’apposito certificato HTTPS (in linea di massima, vanno bene tutti i certificati supportati dai moderni browser come Chrome, anche quelli gratuiti).

I passi esatti da seguire qui variano da sito web a sito web, spiega Mueller: “A volte si tratta solo di cambiare un’impostazione, altre volte c’è molto di più”.

In secondo luogo, serve verificare il sito e la proprietà nella Google Search Console, uno step cruciale per rintracciare eventuali problemi associati all’HTTPS versione 2. Si può anche scegliere di verificare anche l’intero dominio, per unire i dati HTTP e HTTPS nello stesso posto, badando a utilizzare le stesse impostazioni. In particolare, bisogna fare attenzione a rivedere le impostazioni per la rimozione degli URL di geotargeting, le impostazioni dei parametri URL, le impostazioni del crawl rate e il disavow file, aggiungendo gli eventuali co-proprietari nella Search Console.

Il lavoro prosegue con una importante e approfondita fase di test del sito, aprendo la prova anche ad alcuni utenti: “A volte ci sono delle stranezze che ci sono sfuggite, ed è meglio riconoscerle e sistemarle prima di passare alla versione HTTPS”, spiega Mueller.

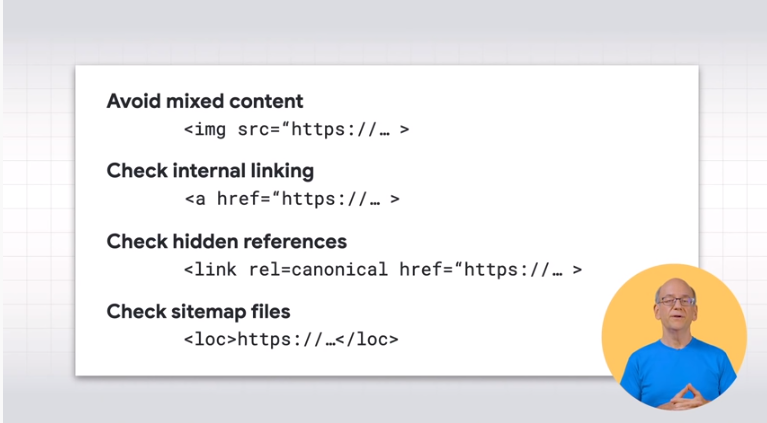

Tra gli aspetti da verificare c’è innanzitutto la presenza eventuale di contenuti misti, ovvero quando una pagina su HTTPS include elementi da HTTP, che possono essere ad esempio immagini incorporate, annunci pubblicitari o script analitico. Si tratta di un aspetto negativo per la sicurezza e i browser avvertono gli utenti quando riconoscono questo problema.

Dobbiamo controllare anche i link interni, per assicurarci che tutti i collegamenti del sito web puntino alla versione HTTPS: ci sono vari strumenti per controllare questo aspetto, ma si può anche solo cliccare sulla barra del browser e guardare l’URL che viene visualizzato.

Importante è anche analizzare i riferimenti nascosti – portando ad HTTPS elementi come rel=canonical, rel=alternate, hreflang= link, così come i dati strutturati – e controllare i file della sitemap, che aiutano Google a eseguire la scansione e l’indicizzazione in modo più efficiente.

Gli altri step del processo e l’abilitazione HSTS

Completati i primi tre step, “il sito HTTPS è pronto, congratulazioni! È ora di cambiare tutto”, scherza Mueller, che invita a usare i redirect lato server per inoltrare tutte le richieste dalla versione HTTP alla nuova e corretta versione HTTPS.

È consigliabile fare un doppio check su tutti i vecchi URL per verificare che reindirizzino giustamente, facendo manualmente delle prove a campione su ogni parte del sito web o usando uno strumento automatico per tutti gli URL. Se abbiamo una sitemap, è un buon momento per inviarla, aggiunge il Search Relations Lead di Google, perché da questo momento in poi i motori di ricerca inizieranno a utilizzare i nostri URL HTTPS.

Si passa poi al monitorare la migrazione in Search Console: è preferibile controllare regolarmente la Search Console all’inizio, per individuare eventuali situazione prima che degeneri in problema. In particolare, dobbiamo controllate che i file della sitemap siano elaborati normalmente, che non compaiono errori di crawl inattesi, che il rapporto di copertura dell’indice mostri un aumento per il sito HTTPS e, non ultimo, che gli utenti stanno trovando il sito HTTPS in Search.

L’ultimo passaggio è facoltativo e permette di “passare al livello successivo”: dopo esserci assicurati che tutto funzioni come previsto, e aver atteso qualche mese per sistemare la migrazione, potrebbe essere utile considerare l’abilitazione di HSTS – HTTP Strict Transport Security – un sistema “per far sapere ai browser che non hanno più bisogno di controllare ulteriormente la versione HTTP del tuo sito”, perché “è un impegno a lungo termine da parte tua”.

Impostare HSTS è abbastanza facile: basta aggiungere un header alle risposte del server che dice ai browser che non hanno più bisogno di controllare la vecchia versione HTTP degli URL del vostro sito, anche quando un utente cerca di andarci direttamente. Inoltre, c’è ancora uno step che si può compiere, ovvero aggiungere il sito alla lista preload HSTS, un elenco condiviso di siti che si sono impegnati per HTTPS usata direttamente in Chrome: “Un passo abbastanza grande, quindi è consigliato solo se sei assolutamente certo che tutto funzioni correttamente sul tuo sito HTTPS”.

Controlli post-migrazione e tool di verifica

Dopo aver implementato HTTPS, è necessario verificare che tutte le funzionalità del sito siano operative e che non ci siano risorse caricate ancora tramite HTTP. La presenza di contenuti misti può compromettere la sicurezza e generare avvisi nei browser, riducendo la fiducia degli utenti. Il primo controllo può essere effettuato direttamente da Google Chrome, aprendo la console degli sviluppatori per individuare richiami a risorse non sicure. Strumenti come Why No Padlock o SSL Labs Test forniscono dettagli su eventuali errori di configurazione del certificato, mentre Google Search Console consente di monitorare l’indicizzazione delle nuove pagine HTTPS e segnalare eventuali problemi di crawling.

Oltre alla scansione iniziale, è buona pratica eseguire test periodici per assicurarsi che il certificato SSL sia sempre valido e che le policy di sicurezza adottate rimangano compatibili con le evoluzioni dei browser e degli standard web.

HTTPS e le principali criticità da considerare

E insomma, l’adozione di HTTPS appare ormai come una scelta obbligata per garantire sicurezza e affidabilità online, ma può comunque presentare alcune problematiche tecniche che, se non gestite correttamente, compromettono il funzionamento del sito e la sua visibilità nei motori di ricerca. Gli errori più frequenti riguardano la gestione dei certificati SSL/TLS, problemi legati ai contenuti misti e convinzioni errate che portano alcuni siti a non implementare il protocollo sicuro.

Comprendere i rischi e adottare le migliori soluzioni aiuta a garantire una transizione corretta, evitando errori che potrebbero influire negativamente sull’esperienza utente e sul posizionamento del sito. Ignorare queste criticità, al contrario, potrebbe rendere vano il passaggio a HTTPS, portando gli utenti a ricevere avvisi di sicurezza nei browser, penalizzazioni nell’indicizzazione o malfunzionamenti nelle pagine web.

Certificati scaduti o mal configurati

Uno degli errori più comuni riguarda l’uso di certificati SSL/TLS scaduti, errati o non riconosciuti dai principali browser. Un certificato non valido porta alla visualizzazione di avvisi di sicurezza che segnalano agli utenti il rischio di navigare in un sito “non affidabile”, spingendoli ad abbandonare la sessione.

Per evitare questa problematica, è necessario monitorare costantemente lo stato del certificato, verificando la data di scadenza e configurando un sistema di rinnovi automatici, ove possibile. Let’s Encrypt, ad esempio, fornisce certificati gratuiti con validità di 90 giorni e strumenti di aggiornamento automatizzato, riducendo il rischio che la sicurezza venga compromessa da un errore umano.

Un’altra problematica frequente riguarda l’uso di certificati autofirmati o rilasciati da autorità non affidabili. Un certificato autofirmato non è riconosciuto dai browser, risultando inutile per garantire la sicurezza della connessione. I siti devono sempre affidarsi ad autorità di certificazione riconosciute per evitare di incorrere in queste segnalazioni.

Errori di configurazione, come l’abilitazione di protocolli obsoleti o algoritmi di cifratura deboli, possono anch’essi compromettere l’efficacia del certificato. Per garantire la compatibilità con gli standard attuali, è consigliabile utilizzare solo TLS 1.2 o TLS 1.3, evitando versioni precedenti come TLS 1.0 e TLS 1.1, ormai deprecate per motivi di sicurezza.

Errori di contenuto misto

Lo abbiamo detto: uno dei problemi tecnici più diffusi nei siti che migrano da HTTP a HTTPS è la presenza di contenuti misti, ovvero pagine servite in HTTPS che caricano risorse esterne ancora in HTTP. Questo fenomeno si verifica quando alcuni elementi della pagina, come immagini, fogli di stile o script, sono richiamati utilizzando URL non sicuri.

I browser moderni bloccano automaticamente molti di questi elementi, causando malfunzionamenti visibili nelle pagine. In alcuni casi, invece di bloccare il contenuto, il browser segnala la connessione come “non completamente sicura“, compromettendo la percezione di affidabilità del sito agli occhi degli utenti.

Per evitare questo problema, è fondamentale aggiornare tutti i riferimenti interni ed esterni al sito, verificando che ogni risorsa venga caricata tramite e utilizzando strumenti appositi per individuare eventuali risorse ancora servite in HTTP. In alcune piattaforme CMS, come WordPress, esistono plugin che automatizzano il processo di conversione degli URL per garantire la piena compatibilità con la connessione sicura.

L’adozione di una politica Content Security Policy (CSP) configurata correttamente aiuta a prevenire problemi futuri, bloccando automaticamente il caricamento di risorse non sicure e forzando l’uso di HTTPS su tutti gli elementi della pagina.

Falsi miti su HTTPS

Nonostante sia ormai un requisito essenziale per qualsiasi sito web, HTTPS è ancora circondato da convinzioni errate che portano alcuni proprietari di siti a ritardarne l’implementazione.

Uno dei miti più diffusi riguarda la presunta lentezza delle connessioni HTTPS rispetto a HTTP. Questa convinzione si basava su limitazioni tecniche superate da tempo. Oggi, grazie all’introduzione di HTTP/2 e HTTP/3, i siti serviti con HTTPS sono più veloci di quelli in HTTP, grazie a miglioramenti nella gestione delle richieste e nella distribuzione delle risorse.

Un altro errore frequente è pensare che HTTPS sia necessario solo per siti di e-commerce o per pagine che trattano dati sensibili. In realtà, Google e i browser moderni penalizzano qualsiasi sito HTTP , indipendentemente dal tipo di contenuti ospitati. Questo può ridurre il traffico organico, minare la fiducia degli utenti ed escludere l’accesso a funzionalità avanzate come le Progressive Web App o le notifiche push, disponibili solo su connessioni sicure.

C’è poi chi ritiene che ottenere un certificato SSL sia complicato o costoso, un’affermazione ormai priva di fondamento. Esistono soluzioni gratuite, come Let’s Encrypt, che permettono di attivare HTTPS in pochi minuti attraverso procedure automatizzate. Per chi necessita di livelli di validazione superiori, i certificati a pagamento garantiscono ulteriori vantaggi senza costi proibitivi.

HTTPS: FAQ e dubbi da chiarire

L’adozione di HTTPS ha trasformato il modo in cui i siti web garantiscono sicurezza, affidabilità e prestazioni, diventando un requisito essenziale piuttosto che una semplice opzione. Tuttavia, nonostante la sua diffusione, persistono dubbi su funzionamento, impatto e implementazione, soprattutto per chi sta valutando la transizione da HTTP.

Nel corso di questa guida abbiamo analizzato nel dettaglio i vantaggi di HTTPS, le implicazioni SEO, gli aspetti tecnici e le criticità da considerare. Ora, per completare il quadro, riportiamo alcune delle domande più comuni che emergono nelle ricerche degli utenti e nei forum specialistici.

- Che cos’è HTTPS?

HTTPS (HyperText Transfer Protocol Secure) è un protocollo di comunicazione che garantisce una trasmissione sicura delle informazioni tra un browser e un sito web, utilizzando la crittografia per proteggere i dati da intercettazioni o modifiche durante il trasferimento.

- Cosa significa l’acronimo HTTPS?

L’acronimo sta per HyperText Transfer Protocol Secure e rappresenta la versione cifrata del protocollo HTTP, assicurando integrità, autenticazione e riservatezza nella trasmissione dei dati.

- HTTPS è obbligatorio per tutti i siti web?

Non è un obbligo imposto per legge nella maggior parte dei casi, ma è fortemente raccomandato per qualsiasi sito. Google e i browser moderni segnalano i siti HTTP come “non sicuri”, con impatti negativi sulla percezione degli utenti e potenziali ripercussioni sul traffico organico e sulle conversioni. Inoltre, molte funzionalità avanzate del web richiedono una connessione HTTPS per funzionare correttamente.

- HTTPS fa davvero la differenza per la SEO?

Google ha confermato più volte che HTTPS è un fattore di ranking, anche se il suo peso è inferiore rispetto ad altri aspetti come la qualità dei contenuti e l’ottimizzazione tecnica complessiva del sito. Tuttavia, oltre al valore diretto in termini di posizionamento, offre vantaggi indiretti migliorando l’esperienza utente, la fiducia e la compatibilità con tecnologie moderne, fattori che influenzano la performance globale del sito.

- Come si ottiene un certificato HTTPS?

I certificati SSL/TLS possono essere ottenuti gratuitamente tramite servizi come Let’s Encrypt o acquistati da autorità di certificazione riconosciute, come DigiCert o GlobalSign, che offrono livelli di validazione più elevati e maggiore affidabilità.

- Quale certificato HTTPS usare?

Qualsiasi certificato supportato da un browser Web moderno va bene: ad esempio, Google riconosce e consiglia specificamente i certificati gratuiti dell’organizzazione no-profit Let’s Encrypt.

- Qual è la differenza tra un certificato SSL gratuito e uno a pagamento?

I certificati gratuiti, come quelli offerti da Let’s Encrypt, garantiscono una cifratura efficace e sono sufficienti per la maggior parte dei siti web informativi o blog. I certificati a pagamento offrono livelli di validazione più elevati (OV, EV), utili per aziende e-commerce o portali che necessitano di dimostrare l’identità dell’organizzazione ai visitatori, aumentando la fiducia degli utenti.

- HTTPS rallenta il caricamento del sito?

Questa convinzione era valida nelle prime fasi di adozione del protocollo, ma oggi l’uso combinato di HTTPS e HTTP/2 permette a un sito di caricarsi più velocemente rispetto a HTTP, grazie a tecniche come il multiplexing e la compressione delle richieste.

- HTTPS garantisce che un sito sia sicuro?

HTTPS impedisce che i dati vengano intercettati o modificati, ma non protegge da tutte le minacce informatiche. Un sito malevolo può comunque ottenere un certificato HTTPS e apparire affidabile agli occhi degli utenti. Per garantire una protezione completa, è necessario adottare ulteriori misure di sicurezza, come firewall, protezione contro il phishing e autenticazione a due fattori.

- Come si verifica se un certificato HTTPS è valido?

I browser segnalano eventuali problemi di certificazione con avvisi espliciti. Per una verifica più approfondita, strumenti come SSL Labs Test o Google Chrome DevTools permettono di controllare la validità, la scadenza e la configurazione del certificato.

- Se un sito non raccoglie dati utente, ha comunque bisogno di HTTPS?

Sì. Ogni sito che trasmette dati tra il browser e un server può essere vulnerabile ad attacchi di intercettazione o manipolazione. Inoltre, i browser avvertono gli utenti sui siti HTTP, indipendentemente dal fatto che contengano moduli di login o pagamenti.

- Qual è la differenza tra HTTP e HTTPS?

HTTP trasmette i dati in chiaro, rendendoli vulnerabili a intercettazioni da parte di terzi. HTTPS utilizza TLS (Transport Layer Security) per cifrare le informazioni e garantire una connessione sicura. I siti HTTPS vengono inoltre contrassegnati nei browser come sicuri, mentre quelli HTTP possono essere segnalati come non affidabili.

- Cambiare da HTTP a HTTPS può far perdere traffico organico?

Se la migrazione non viene gestita correttamente, sì. È fondamentale implementare redirect 301 globali, aggiornare sitemap e file robots.txt, e monitorare l’indicizzazione tramite Google Search Console per evitare problemi con la visibilità nei motori di ricerca. Un passaggio ben pianificato preserva il traffico e può migliorare le prestazioni nel lungo termine.

- Quanto tempo richiede una migrazione?

Di solito Google può elaborare le migrazioni entro una settimana, se tutti i passaggi sono corretti. Comunque, nella pratica la tempistica esatta non ha molta importanza, dato che gli utenti saranno comunque reindirizzati.

- Per quanto tempo serve mantenere attivi i redirect?

I redirect dovrebbero rimanere attivi per sempre: non c’è alcun motivo per non reindirizzare da HTTP a HTTPS dopo una migrazione.

- È possibile spostare solo poche pagine?

Tecnicamente è possibile spostare solo poche pagine su HTTPS, come ad esempio solo quella del login utente, ma in pratica non serve molto lavoro in più da fare per spostare l’intero sito, che è ciò che dovrebbe essere fatto comunque.

- È possibile tornare a HTTP dopo essere passati a HTTPS?

Tecnicamente sì, ma è una scelta fortemente sconsigliata. Tornare a HTTP significherebbe esporre gli utenti a rischi di sicurezza, perdere fiducia e subire possibili penalizzazioni nei motori di ricerca.

- Come si verifica se un sito utilizza HTTPS?

Nella barra degli indirizzi del browser il sito mostra un lucchetto chiuso accanto all’URL. Per una verifica più dettagliata, si possono usare strumenti come Google Chrome DevTools, SSL Labs Test, Why No Padlock o Analizza Mixed Content di SEOZoom.

- Cosa significa “contenuto misto” su un sito HTTPS?

Una pagina servita in HTTPS che carica risorse esterne (immagini, script, CSS) tramite HTTP genera un errore di contenuto misto. Questo comportamento può compromettere la sicurezza del sito e causare avvisi nei browser. La soluzione è aggiornare tutti i link delle risorse affinché utilizzino HTTPS.Inizio modulo